Her i Norge druknet det i andre og mer gruoppvekkende nyheter, men i it-sikkerhetsmiljøet har forrige ukes McAfee-avsløring om det såkalte «Shady RAT»-angrepet (se fakta) vært en stor snakkis.

Les også: Kina mistenkes for omfattende datainnbrudd

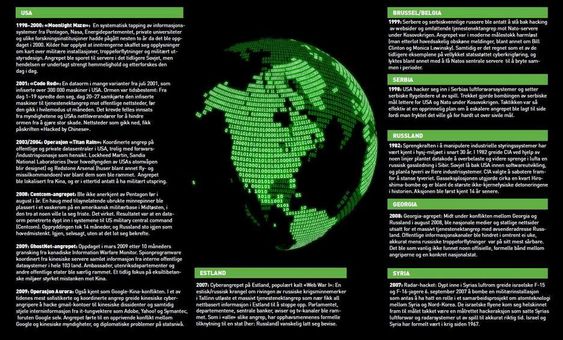

Angrepet hadde pågått i fem år, men omfanget ble først klart i mars i år, da McAfee-eksperter fant angrepslogger i en server som var i søkelyset i forbindelse med datainnbrudd hos våpenselskaper.

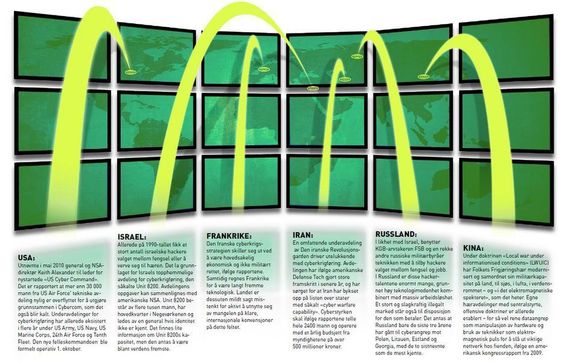

«Alle» peker på Kina

McAfee-rapporten om angrepet er blitt flittig lest, og mange it-sikkerhetskilder har senere oppgitt Kina som en svært sannsynlig avsender.

Symantec har samtidig trukket i tvil McAfees konklusjon om en stat står bak, begrunnet i at angrepskoden inneholder enkle feil og er relativt lite komplisert.

Europeisk sjef for sikkerhetsstrategi ved McAfee Labs, Toralv Dirro, vil ikke navngi noe land.

– Skyldfordeling er ikke vår jobb, og vi har ikke nok håndfaste bevis til å peke på en spesifikk avsender. Men det at et angrep er lite sofistikert, er i seg selv ingen god indikator på verken det ene eller det andre. Det som til enhver tid fungerer for angriperne, er godt nok for dem, sier Dirro til Teknisk Ukeblad.

Les også: Frykter spionasje på Telenors mobilnett

Huawei: Den Røde Fare

– Norge kan være rammet

Norge var ikke blant landene McAfee listet opp som mål for angrepet i sin rapport.

– Men norske interesser kan være under angrep, spesielt dersom du tar hensyn til det store antallet våpenleverandører blant ofrene. Og det er mange infiserte maskiner som vi ikke har kunnet kartlegge opp mot et spesifikt mål. Jeg har derimot sett at andre aktører har gjort vår database interaktiv og søkbar slik at folk kan søke etter sin egen IP-adresse, sier Dirro.

Oljebransjen dårlig forberedt: Mangelfulle it-rutiner på norsk sokkel

Farlig trojaner på frifot i ett år

Dataangrep kan stoppe Olje-Norge

Nammo angrepet

Informasjonssjef Kjetil Berg Veire ved Nasjonal sikkerhetsmyndighet (NSM) sier til TU at NSM ikke vet om norske interesser er rammet.

It-sjef Ole Ingarth Karlsen i Nammo på Raufoss opplyste i forrige uke til Aftenposten at selskapet hadde slått tilbake åtte målrettede angrep mellom desember 2009 og september 2010 – flere av dem fra Kina.

– Men om de var en del av Operation Shady RAT vet vi ikke, sa Karlsen.

Falsk trygghet

Da McAfee la fram sin rapport, ble det halvtøysete slått fast at verdens 2000 største selskaper grovt kunne deles inn i to grupper:

De som vet de er under angrep, og de som fortsatt ikke vet at de er under angrep.

De skjulte angrepene: Hackere rammer industrien

Leder i Næringslivets sikkerhetsråd (NSR), Erland Løkken, innrømmer at han hadde dette i tankene da han leste at Nammo hadde slått tilbake åtte angrep, mens Kongsberg-gruppen samtidig ikke hadde registrert noe unormalt.

– Jeg har ingen indikasjon på at Kongsberg er rammet, for å presisere dét. Men både vi og NSM er bundet av at veldig få ønsker å stå fram med at de er blitt hacket. Vi sliter med det: Ja, det foregår – men vi får ikke lov til å fortelle utad hvilke bedrifter det dreier seg om. Først når forbrukeren merker det direkte, som Playstation Network og banksystemer, kommer det ut, sier Løkken.

Statlig aktører er ekstra vriene å forholde seg til, mener han.

– De har nesten ubegrensede ressurser, risikerer ikke oppmerksomhet fra eget politi – og kan sette i gang produksjon basert på stjålet teknologi nesten umiddelbart, sier Erland Løkken.

Med Stuxnet er det offisielt: Cyberkrigen er i gang