Sikkerheten i mobilbanktjenesten hos Nordea har store mangler, viser en rapport fra sikkerhetsselskapet Encripto.

Applikasjonen for Android-telefoner lagrer ulike typer data i smarttelefonens minne.

Opplysninger om personnummer blir kryptert og lagret, men krypteringsstandarden er utdatert og lett å knekke.

_logo.svg.png)

I tillegg lagres krypteringsnøkkelen i telefonens minne, i ren tekst.

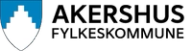

Nøkkel under matten

– Dette er oppsiktsvekkende. Det er som å låse døren og legge nøkkelen under dørmatten, sier daglig leder Juan J. Güelfo hos Encripto. Han har selv gransket sikkerheten i Nordeas mobilbank.

Selskapet har også tidligere røsket opp i bankenes digitale sikkerhet.

I fjor høst avslørte Encripto at åtte av ti nettbanker har for dårlig sikkerhet i forbindelsen mellom server og kundens nettleser.

Ren tekst

I kundens telefonminne er det også lagret en fullstendig beskrivelse av betalinger utført av brukeren, cookie-informasjon med blant annet historikk over nettadresser besøkt av brukeren mens vedkommende er koblet til bankserveren.

Og informasjon om brukerens kontobalanse og transaksjoner er lagret i ren tekst.

Hvis det slipper skadelig programvare inn på telefonen, kan uvedkommende hente ut denne informasjonen, ifølge rapporten.

Les også: Kryptering er gått ut på dato

Tyveri

Güelfo mener også at banktjenesten er åpen for rene digitale tyverier ved at en person kan fange opp datakommunikasjonen mellom bank og kunde. Dette kalles «Man-in-the-middle-angrep».

Her kan uvedkommende lese, redigere og modifisere datatrafikken mellom kundens mobilbank og bankens server uten at noen av partene er klar over at det foregår.

Angriperen kan også observere og avskjære datatrafikken mellom de to partene. Sårbarheten kan brukes for å stjele penger fra kontoen.

Google-guru: Nettskyen utfordrer sikkerheten

Tar koden

– Når du som bruker av mobilbanken skal utføre en betaling, kan angriperen avskjære sikkerhetskoden og videresende en tom verdi til serveren. Du vil da få en vanlig feilmelding tilbake fra banken og sikkert tenke at du bare skrev inn feil kode og prøve på nytt. Angriperen kan deretter bruke sikkerhetskoden for å verifisere en utbetaling, forklarer Güelfo.

.png)

.jpg)

Skjult pålogging

Hans undersøkelse avdekker også at mobilbanken ikke håndterer avloggingsprosessen på en god måte.

Resultatet er at en angriper kan forbli pålogget i offerets mobilbank, selv om offeret har logget ut.

Les også:

Målrettede dataangrep økte med 400 prosent

ROS-rapporten: Bekymret for cloud og mobilbank

– Ikke sensitivt

Nordea var klar over at krypteringsnøkkelen blir lagret ukryptert.

I praksis dreier det seg om kundens fødselsnummer. For å spare deg for inntasting, kan du velge at app-en husker de 11 sifrene.

– Vi har ikke vurdert dette som sensitiv informasjon, sier kommunikasjonsrådgiver Jørgen Lønnquist hos Nordea i en kommentar til Teknisk Ukeblad.

Krypteringsnøkkelen er dermed fremdeles lagret åpent på kundenes mobiler.

Fikset feil

Encripto lot banken gå gjennom rapporten noen uker før Teknisk Ukeblad fikk tilgang til den, for å kunne rette opp svakheter i sikkerheten.

– Vi involverte umiddelbart våre underleverandører for å verifisere de påpekte sikkerhetshullene. Alle kritiske svakheter i app-en ble fikset, inkludert Man-in-the-middle-problemet. App-en ble oppdatert og distribuert kun 5 dager etter at Encripto sendte oss sin rapport, sier Lønnquist.

Les også: