Norske cybersikkerhetsaktører

Militært:

Etterretningstjenesten:

* Sivil og militær etterretningstjeneste rettet mot utlandet, ansvar for all etterretning i Forsvaret.

* Gjelder også offensive og defensive såkalte “informasjonsoperasjoner”.

* Ledes av generalløytnant Kjell Grandhagen.

Cyberforsvaret:

* Opprettet 1. februar 2009 under det noe mer kronglete navnet Forsvarets Informasjonsinfrastruktur (INI) med ca. 1200 ansatte fordelt på over 60 steder rundt om i landet.

* Hovedtyngden på Kolsås eller Jørstadmoen.

* Har bl.a. ansvar for Communication and Information Systems Task Group (CIS TG), Taktisk datalink (TDL) og ikke minst Forsvarets senter for beskyttelse av kritisk infrastruktur (FSKI) med Computer Network Defence (CND)-enheten.

* Drifter, utvikler og beskytter Forsvarets nettverk i inn- og utland. Utdanner dessuten ingeniører og befal ved Forsvarets ingeniørhøgskole.

* Forsvarssjefens nærmeste rådgivere for utviklingen av et såkalt «nettverksbasert forsvar». Cyberforsvaret ledes av generalmajor Roar Sundseth.

Sivilt:

Nasjonal Sikkerhetsmyndighet (NSM):

* Sivilt direktorat for forebyggende sikkerhetstjeneste.

* Skal beskytte informasjon og objekter mot spionasje, sabotasje og terror.

* Fører tilsyn med sikkerhetsloven, mandatet begrenser seg innenfor samme lov.

* Via avdelingen NorCERT (se eget punkt) og et nasjonalt sensornettverk varsler NSM alvorlige dataangrep og bistår i håndteringen.

* Underlagt Forsvarsdepartementet, men rapporterer til Justisdepartementet om saker i sivil sektor. Ledes av direktør Kjetil Nilsen.

Politiets sikkerhetstjeneste (PST):

* Ansvar for nasjonal sikkerhet innenfor Norges grenser, deriblant kontraetterretning.

* Kan både avdekke og selv utnytte it-baserte teknikker for spionasje.

* Ledes av Marie Benedicte Bjørnland.

Norsk senter for informasjonssikring (NorSIS):

* Underlagt Fornyingsdepartementet (FAD), base i Gjøvik.

* Holdningsskapende, forebyggende rolle for it-sikkerhetskultur i privat og offentlig sektor.

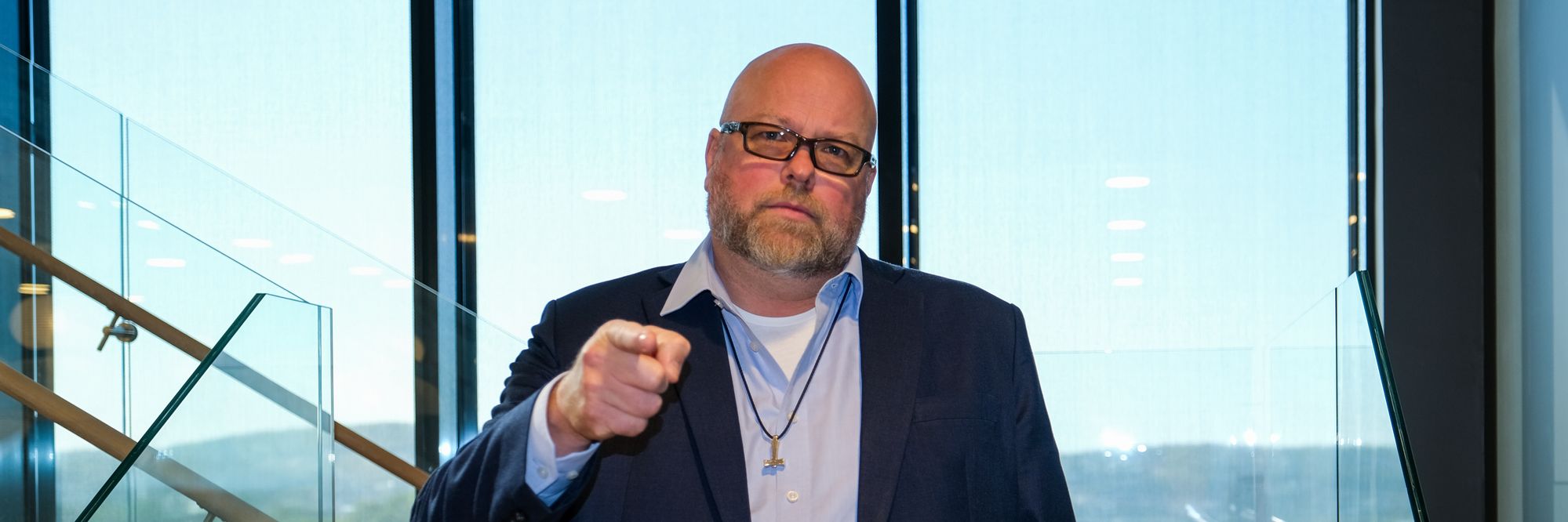

* Ledes av Tore Larsen Orderløkken

Næringslivets sikkerhetsråd (NSR):

* Stiftet av arbeidsgiverforeninger, med NHO i spissen.

* Gir bedrifter trusselvurderinger og råd om sikkerhetstiltak, stadig oftere mot rene cybertrusler.

* Beskjeden stab, men får ekstern faglig støtte fra blant andre Politidirektoratet (POD), NSM, PST, DSB, Kripos og Økokrim.

* Ledes av Erland Løkken.

Kommersielle:

Norman

* Har nylig omskrevet selskapsstrategien til å satse tungt på beskyttelse av samfunnskritisk infrastruktur heller enn forbrukermarkedet.

Telenor

* Bemanningen og metodene til drifts- og overvåkningsmiljøet hos den tidligere monopolisten er omhyllet i en viss mystikk, men må kunne sies å inneha noe av den fremste kapasiteten i Norge.

Konsulentbransjen

* En rekke firmaer tilbyr sikkerhetsrådgivning og bistand til håndtering av cyberangrep i bedriftsmarkedet. Mnemonic og Watchcom nevnt, mange glemt.

CERT-miljøene:

* CERT-forkortelsen står for Computer Emergency Response Team, mest kjent i Norge gjennom NSM-avdelingen NorCERT (se eget punkt).

* Kjært barn har mange navn, men CERT er blitt it-sikkerhetslingo for et spissmiljø med evne til konkret håndtering av kritiske hendelser.

* Forsvarssektoren har sin «MilCERT»-funksjon i kraft av FSKI og CND-enheten (se eget punkt).

* Helsesektoren bygger i dag opp et «HelseCERT» under navnet Nasjonal HelseCSIRT (Computer Security Incident Response Team), underlagt Norsk Helsenett SF.

* Nyutnevnt justis- og beredskapsminister Grete Faremo (Ap) har varslet at PDMT vil få i oppdrag å opprette et eget «JustisCERT».

* NSM har gitt uttrykk for at Norge ikke bør stoppe der – men at det burde finnes også en OljeCERT, KraftCERT, TeleCERT osv.

For få minutter siden fikk forsvarsminister Anne-Grete Strøm-Erichsen (Ap) overrakt den årlige trusselvurderingen FOKUS fra Etterretningstjenesten under en offentlig seanse på Oslo Militære Samfund.

Noen av skarpeste formuleringene finner vi i delkapittelet som heter «Trusler i det digitale rom».

_logo.svg.png)

– Flere stater utvikler avanserte skadevarer med et spisset mål om å ødelegge infrastruktur, forstyrre viktige samfunnsaktiviteter eller påvirke beslutnings/informasjonsprosesser, heter det i rapporten, som er signert e-sjefen selv, generalløytnant Kjell Grandhagen.

Les også: Slik kan hackere mørklegge Norge

Peker ut Kina

Kina har i de siste ukene måttet tåle konfronterende spørsmål – nok en gang – om sine offensive cyberspionasjeoperasjoner, etter at sikkerhetsselskapet Mandiant nylig la fram en knusende rapport (anbefalt lesning).

I rapporten legger Mandiant fram dokumentasjon mot én kinesisk militæravdeling som skal være samlet inn over en periode på flere år, og som kan knyttes opp mot flere kjente angrep – også det hittil mest alvorlige digitale anslaget mot Norge. Kinesiske myndigheter har på sin side alltid benektet enhver befatning med cyberspionasje.

Mer om håndteringen av det nevnte angrepet her: Slik kriger Norge på nett

Mandiant ga i sin rapport uttrykk for at det er med tungt hjerte de «blåser» en årelang operasjon ved å gå ut offentlig med det de vet, men at dokumentasjonen mot Kina nå var så overveldende at offentligheten trengte å ta debatten.

Den norske e-tjenesten tar også bladet fra munnen når det gjelder Kina, og med lignende konklusjoner som Mandiant-rapporten:

– Kinesiske myndigheter anvender i stor grad digitale operasjoner som en erstatning for menneskelig innsamling og bruker ofte stedfortredere for innhenting av informasjon. Lærestedere, bedrifter, organisasjoner og hackermiljøer gir et godt dekke for aktiviteten, heter det i trusselvurderingen.

Huawei: Norges mest fryktede kinesere

Ingen bevis for Huawei-spionasje

– Russland ruster opp

Men Kina er langt fra alene, noe grafikken under gjør et forsøk på å oppsummere.

.png)

.jpg)

(Klikk på bildet for større versjon)

I FOKUS 2013-rapporten trekker E-tjenesten fram den nylige utviklingen hos den store naboen i øst.

– I 2012 presenterte russiske myndigheter flere dokumenter som indikerer forsert satsining på cybersikkerhet. Forsvarsministeriets dokument om cybersikkerhet stadfester presidentens rett til å anse et cyberangrep som en krigserklæring, heter det.

Denne diskusjonen – altså om når en cyberkrig er å anse som fullverdig krig – pågår også for fullt i Nato, noe tidligere forsvarsminister Espen Barth Eide (Ap) redegjør for i detalj i dette TU-intervjuet.

Les også: Norsk tillitskultur passer dårlig i cyberspace

– Dokumentet signaliserer et skifte i militær beredskap for å handle i det digitale rom. Våren 2012 indikerte den russiske visestatsministeren at Forsvarsministeriet vil etablere en cyberkommando på linje med USA og andre stater, advarer E-tjenesten.

Nasjonalstatene dominerer

I grafikken under oppsummerer TU noen av de mest effektive cyberangrepene i historien, som alle har et fellestrekk:

At de er utført av ikke-kommersielle grunner, eller rettere sagt: Av nasjonalstater.

(Klikk på bildet for større versjon)

Etterretningstjenesten ser ingen grunn til å endre på denne oppfatningen.

– Stormaktene forbereder seg på å bruke digitale operasjoner som virkemiddel i konfliktløsning, primært som et verktøy sammen med andre mer tradisjonelle tiltak. I noen tilfeller vil spionasjeoperasjoner i fredstid danne utgangspunkt for å etablere en plattform for offensive operasjoner ved alvorlige interessekonflikter, heter det.

Islamister satser på SCADA-angrep

I cyberdomenet regnes med andre ord hacktivister som Anonymous, vinningskriminelle og islamistiske terrorister som «milde» trusler, fordi kun nasjonalstater har ressurser til å drive storstilt softwareutvikling over flere år uten mulighet for økonomisk gevinst.

Men også her er det utvikling å spore.

– Muligheten for å gjennomføre terroraksjoner via det digitale rom omtales nå på jihadistiske nettsider. Noen av disse sidene fremmer synspunkter om å etablere egne sentre for denne type aktivitet, andre redegjør for hvorfor man bør angripe såkalte SCADA-systemer, skriver E-tjenesten.

Nettopp slike angrep på industrielle styringssystemer er årsaken til at Stuxnet-angrepet (som denne uka ble påvist å være to år eldre enn tidligere antatt) regnes som det store girskiftet innen internasjonal cyberkrigføring.

Stuxnet: Cyberkrigen er i gang

Ruster opp

Åpenbart er det like fullt at utviklingen i cyberspace eskalerer, på alle fronter.

Som for å illustrere tempoøkningen i rustningskappløpet, gjorde TU i fjor sommer et forsøk på å oppsummere den statsdrevne cyberkrigshistorien i etterkant av oppdagelsen av Flame-viruset.

I saken omtales kort det TU mente var de 16 mest spektakulære (kjente) cyberangrepene de siste 30 årene. Mot slutten ba vi leserne kommentere dersom TU hadde glemt noe vesentlig. Og hadde artikkelen blitt publisert i dag, ville svaret vært definitivt ja:

Både Gauss, Wiper (opprinnelig antatt å være en del av Flame) og Shamoon er eksempler på nylig oppdaget/analysert skadevare som ville fortjent en plass på historiens «best of»-liste.

– Stadig flere nasjoner etablerer såkalte cyberkommandoer eller nasjonale cybersentre for å beskytte nasjonal infrastruktur mot offensive aktiviteter. Disse elementene kan imidlertid også være en selvstendig plattform eller et støtteelement for offensive handlinger mot andre stater, heter det i FOKUS 2013-rapporten.

Les også: Slik kriger Norge på nett 16 spektakulære cyberangrep

Slik knuste nordmennene Stuxnet