«Noen har fått en stor kanon. Starten på stygge ting fremover»

Slik lyder en twittermelding fra Matthew Prince, sjef for nettsikkerhetsselskapet Cloudfare. Den henspeiler på et massivt angrep som fant sted på mandag - et såkalt NTP-angrep - mot ukjente servere i Europa.

Les også: – En norsk kommune utsettes for 6000 dataangrep i døgnet

_logo.svg.png)

Forsterker DDoS-angrep

Hackere benyttet seg av Network Time Protocol (NTP)-servere for å oversvømme ulike mål med trafikk, ifølge sikkerhetsselskapet.

Protokollen NTP brukes til vanlig for å synkronisere klokkene på PCer. Tusener av NTP-servere står rundt omkring i verden, flere av dem i Norge.

En PC sender en enkel forespørsel til serveren og får tilbake informasjon om hva klokken er. På grunn av dette er også DDoS-angrep ekstra effektive, da mengden data NTP-serveren sender tilbake er større enn mengden data den får tilsendt.

«Lures» til å videresende trafikk

NTP-serverne har en annen svakhet som gjør at opphavet til en dataforespørsel kan kamufleres. Serverne «lures» til å sende synkroniseringsdata til en helt annen maskin enn den som forespør det. Et vanlig DDoS-angrep kan mangedobles gjennom NTP-serverne, og rettes mot én enkel server.

NTP-angrepene er en versjon av det kjente Distributed Denial-of-Service (DDoS)-angrepet. Dette går i sin enkelhet ut på å sende forespørsler til en server helt til serveren ikke har kapasitet til å behandle trafikken. Angrepet på mandag målte 400 Gbit i sekundet - 100 Gbit i sekundet raskere enn fjorårets angrep på Spamhaus. Dermed er mandagens angrep det største DDoS-angrepet verden har sett.

Les også: Hackere angriper The Gathering

600 norske servere utsatt

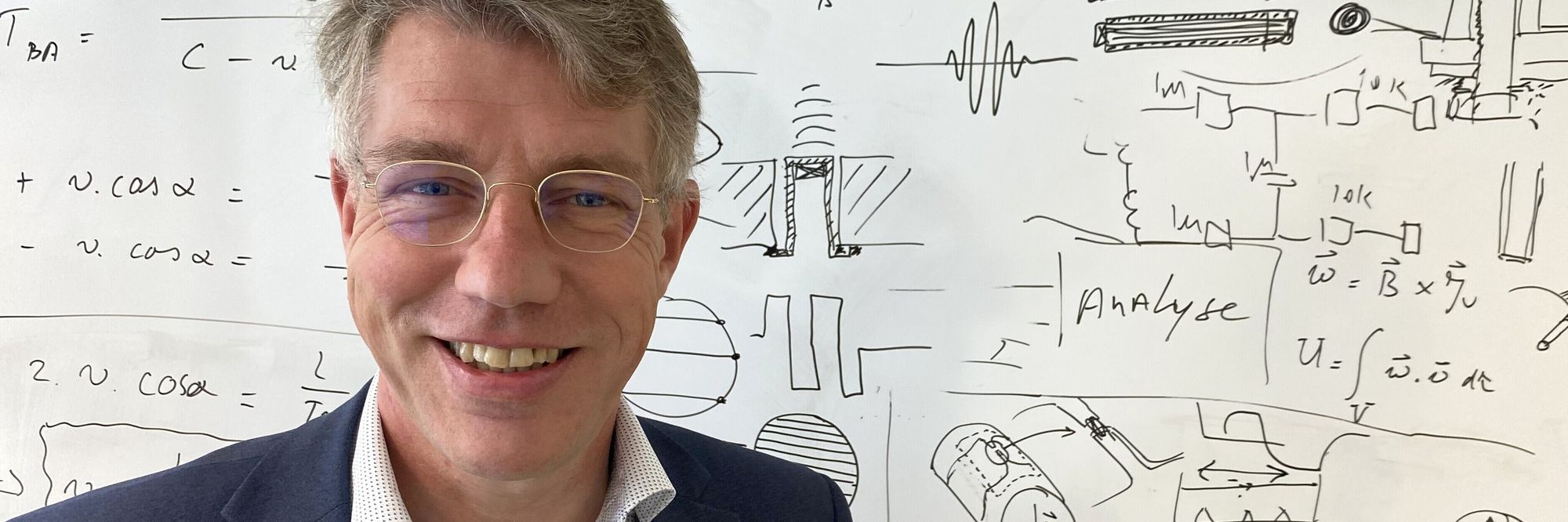

– NorCERT har fått rapporter om en kraftig økning i tjenestenektingsangrep basert på NTP refleksjonsangrep i Norge i de siste månedene, forklarer sjefsingeniør Arne Asplem i Nasjonal Sikkerhetsmyndighet.

De nye angrepene har satt NorCERT (Norwegian Computer Emergency Response Team) på tå hev. Norske NTP-servere har nemlig blitt benyttet til å forsterke angrepene. I tillegg har norske organisasjoner allerede blitt utsatt for videresendt trafikk fra NTP-servere, ifølge sikkerhetsmyndighetene.

– Vi er kjent med at det per idag er mer enn 600 åpne NTP servere i Norge, som kan benyttes i denne type angrep, sier han til Teknisk Ukeblad.

De samarbeider nå med norske internettleverandører for å varsle eierne av de åpne NTP-serverne.

Les også: Tilgang til andres e-post: 1080 kroner

Gammel protokoll mangler beskyttelse

DoS, eller tjenestenektangrep, er den samme typen angrep nettsamfunnet Anonymous benyttet seg av under operasjon «Payback is a bitch» i 2010.

Medlemmene gikk sammen for å overlesse nettsidene til Visa, Mastercard og PayPal med trafikk, noe som resulterte i flere timers nedetid for betalingsgigantene. Angrepet var en motreaksjon på at selskapene stengte for donasjoner til lekkasjenettstedet WikiLeaks.

NTP ble først benyttet i klokkeøyemed i 1985, og protokollen har kun sett små endringer siden den gang. De skal være dårlig sikret mot DDoS-angrep, da de mangler programvare som raskt oppdager og stenger av forbindelser som sender store mengder datatrafikk, ifølge BBC.

Amerikanske myndigheter har allerede lagt ut en guide til operatørene av disse serverne, der de forklarer hvordan programvaren kan oppdateres for å beskytte seg mot angrep.

Les også: