IKT 08-øvelsen

- Nasjonal kriseberedskapsøvelse 1. – 3. desember 2008, om omfattende dataangrep mot tele, finans og energisektorene

- Budsjett: 200.000 kroner, pluss interne kostnader hos deltakerne

- 50 deltakere i planleggingsfasen, opptil 500 under de tre dagene øvelsen pågår

- Den tredje i rekken i.h.h.t. nasjonal rammeplan for sivile øvelser:

– 2006 Terroranslag

– 2007 Tsunami-katastrofe etter steinras

– 2009 Pandemi

– 2010 Kystberedskap, Nordvestlandet

Deltakere

- Nasjonal Sikkerhetsmyndighet (NSM)

- Direktoratet for samfunnssikkerhet og beredskap (DSB)

- Post- og teletilsynet

- Petroleumstilsynet

- Kripos

- Norges vassdrags- og energidirektorat (NVE)

- Oslo Børs

- DnB

- StatoilHydro

- NRK

- BaneTele

Det er 1. desember 2008, om snaue tre uker, og situasjonen i kongeriket er følgende:

- Norge er lenge blitt ansett som en hærfører i en pågående internasjonal storsatsing for å slå ned på organisert IKT-kriminalitet.

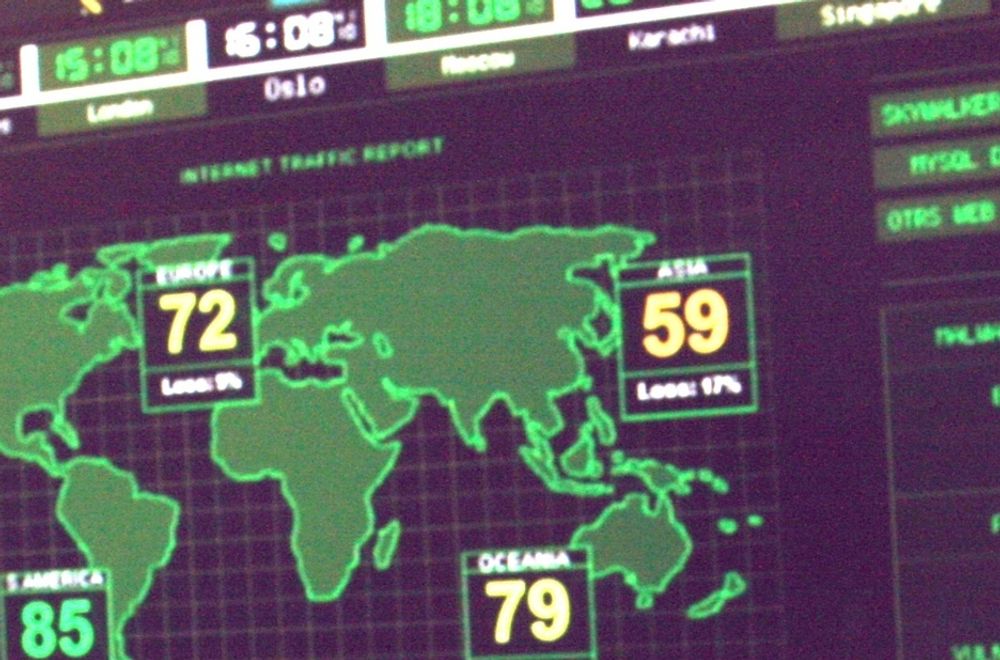

- Internasjonal IT-mafia vil statuere et eksempel, og koordinerer et målrettet botnet-angrep mot samfunnskritisk infrastruktur i Norge.

- Nettbanker, betalingstjenester, internettilbydere og kommunikasjonskanaler er blant dem som rammes, og slynger samfunnet ut i kaos.

Spilløvelse

Dette skrekkscenarioet danner utgangspunktet når Nasjonal Sikkerhetsmyndighet (NSM) og Direktoratet for Sikkerhet og beredskap (DSB) 1. – 3. desember i år skal teste Norges evne til å håndtere et kraftig dataangrep.

Les også: 500 øver på datakrig

Øvelsen er en såkalt spilløvelse, som vil si at de rent tekniske installasjonene kun i veldig begrenset grad blir involvert.

Opptil 500 personer vil delta i kjempeøvelsen, fra både offentlige og private virksomheter (se fakta).

– Hensikten er blant annet å få synliggjort hvor avhengige vi er blitt av internett. Mange av dere er med i øvelsen, så jeg kan ikke røpe for mye, sa overingeniør Torgeir Vidnes i NSM-organet NorCERT til deltakerne på NSMs sikkerhetskonferanse i Oslo i dag.

_logo.svg.png)

Trojanere

Selv om øvelsen har vært kjent, har selve innholdet så langt vært hemmeligholdt, av hensyn til overraskelsesmomentet. Det mest grunnleggende kunne Vidnes likevel røpe i dag.

Det fiktive hovedangrepet vil ta form av et tenkt såkalt botnet-angrep, hvor et stort antall hjemme-PC-er ved hjelp av trojanere fjernstyres av de kriminelle.

Les også: Nordmann bak angrep på 30 000 PC-er

– Øvelsesscenarioet er delt i tre nivåer: Det overordnede eller politiske bildet, et sentralt teknisk scenario, samt en rekke lokale scenarier til de ulike deltakerne, sier Vidnes til TU.no.

Lammer tjenestene

Hovedangrepet, internasjonalt omtalt som et DDos-angrep, oversettes av NSM til "tjenestenektangrep".

Eller, som Vidnes illustrerer: som om en million biler blir sluppet ut på E18 samtidig. Infrastrukturen og ISP-en bryter sammen av overbelastning eller blokkeres, og ingen tjenester fungerer.

.png)

.jpg)

– En del av deltakerne må håndtere dette, mens andre kan få varianter i form av virusangrep, hackere eller utro tjenere på innsiden av virksomheten, sier Vidnes.

Nært virkeligheten

DDos-angrep av denne typen ligger høyt oppe på NSMs vurderinger av dagens digitale trusselbilde. Det er derimot ikke tilfelle for den politiske bakgrunnen for øvelsen.

Men heller ikke dét er hentet helt ut av lufta fra skaperne av øvelsen.

– Vi mener å ha et realistisk trusselbilde, om ikke hentet ut fra virkeligheten. Vi har sett eksempler i Sverige, der politiet og regjeringens webtjenester ble angrepet etter et raid mot Pirate Bay. Vi har også sett politisk motiverte Botnet-angrep i Estland, Ukraina og Georgia, sier Torgeir Vidnes.

Les også: Krigen i Georgia: Maktesløse mot dataangrep

Realismen er også ivaretatt på andre vis: En egen stab av fiktive, plagsomme journalister har fått som oppgave å terrorisere deltakerne med utallige henvendelser når presset er som størst.