Titusener av industrielle AutoCAD-designfiler er trolig lekket til e-postkonti i Kina, melder det slovakiske sikkerhetsselskapet ESET.

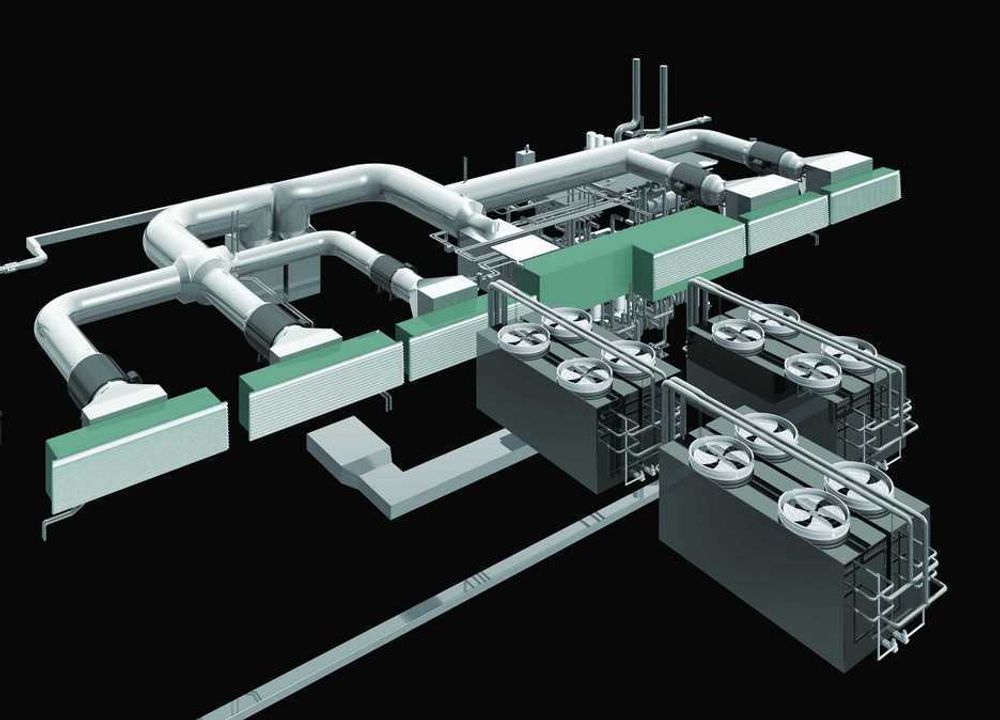

Spesifikt handler det om en orm kalt ADAC/Medre.A, som er utviklet for målrettet å angripe AutoCAD -programvare, hente ut designfiler og tekniske tegninger og sende dem "hjem".

AutoCAD-leverandøren Autodesk er koblet inn, og så langt man vet er videre lekkasje forhindret gjennom å blokkere alle e-postkontoene som er brukt for å videresende e-postene med AutoCAD-tegningene.

Les også: 16 spektakulære cyberangrep

Ingeniør-virus

Programvaren som angripes i cyberspionasjeoperasonjen er et mildt sagt velkjent arbeidsverktøy ved en rekke norske ingeniørbedrifter.

Slik knuste nordmennene Stuxnet

Tyveri av sentrale ACAD-dokumenter ville derfor kunne ha katastrofale konsekvenser for spissmiljøer som lever av sitt teknologiske forsprang på konkurrenter, noe som kan sies å være tilfelle for store deler av gjenlevende norsk industri.

– Man kan trygt si at ACAD/Medre.A representerer en alvorlig mistanke om industriell spionasje. Hvert nye design og hver nye tegning i programmet, sendes automatisk til den eller de som står bak denne trusselen. Det er innlysende at det kan ende med å koste den reelle eieren av filene svært mye, da de nettkriminelle får tilgang til design og tekniske tegninger allerede før de er gått i produksjon. De kan til og med være frekke nok til å søke om patenter på produktene før utviklerne av har rukket å registrere sitt eget arbeid ved patentkontoret, sier Christian Teien Sørensen, Norgessjef i Eurosecure, ESETs representant i Norden.

Kunne vært langt verre

Ifølge ESETs analyser er imidlertid Peru landet som foreløpig er klart hardest rammet.

Det er også observert og registrert infeksjon av ACAD/Medre.A i andre latinamerikanske land. Det høye infeksjonsnivået i nettopp Peru kan skyldes at skadelig kode kamuflert som AutoCAD-filer er blitt spredt fra selskaper som har vært eller er involvert med offentlige selskaper landet.

Det kan tyde på at peruvianske selskaper har vært det primære målet for angrepet av ACAD/Medre.A, men dette er ikke bekreftet.

– Malwaren virket i utgangspunktet ikke å være spesifikt rettet mot Peru. Men vi har testet den ut på flere lokasjoner i verden, og spredningsmekanismene fungerer så langt kun i Peru, sier ESET-sikkerhetsekspert Righard Zwienenberg på telefon fra Slovakia.

– Skal vi regne oss som heldige at kodeskaperne så langt ikke har valgt en "giftigere" distribusjonsform for skadevaren og de stjålne dataene?

– Definitivt. Hvis dette var kombinert med eksempelvis et botnet med innlagt command&control-senter, ville dette kunne virke i alle land og fortløpende justeres. Det kan også være at de hadde spesiell kunnskap om ISP-strukturen i Peru, og derfor valgte dette landet i første fase, sier Zwienenberg.

Registrert i Kina

"Som vanlig" når det gjelder nettbasert industrispionasje, seiler Kina opp som mistenkt opprinnelsesland.

Det er på det rene at ACAD/Medre.A, etter noe konfigurasjon, sender åpnede AutoCAD-filer gjennom en e-postkonto registrert ved den kinesiske internettleverandøren 163.com.

Ormen forsøker å gjøre dette også gjennom 22 andre konti registrert på 163.com samt 21 e-postkonti registrert på qq.com, også dét en kinesisk leverandør.

– Det trenger ikke nødvendigvis bety at trusselen befinner seg i Kina, men at man bruker kontoen i Kina til å innhente informasjonen, presiserer Zwienenberg.

Lite tyder i hvert fall så langt på at operasjonen, om den da virkelig er kinesisk, er sanksjonert fra myndighetene i landet.

ESET oppgir å ha møtt uventet stor velvilje fra Kina i arbeidet med å stoppe ormen. Man har jobbet i tett samarbeid med både den kinesiske ISP-en Tencent (eier av qq.com-domenet) og Chinese National Computer Virus Emergency Response Center i tillegg til Autodesk (som står bak AutoCAD) for å stoppe oversendingene av de tekniske tegningene og designfilene.

– Ikke overrasket

Direktør Kristine Beitland i Næringslivets sikkerhetsråd er ikke overrasket over at digital industrispionasje spesifikt rettet mot ingeniørers daglige arbeidsverktøy nå kommer til overflaten.

– Mørketallsundersøkelsen fra 2010 viser at virksomheter som driver FoU er mye mer utsatt for ikt-hendelser enn andre. Et viktig funn i undersøkelsen var at FoU-virksomheter er 77 prosent mer utsatt for sikkerhetshendelser. De har også dobbelt så stor risiko for tyveri av datautstyr, sier Beitland.

Dette er i tråd med PSTs åpne trusselvurdering fra i år, som forventer økt aktivitet fra fremmede etterretningstjenester mot teknologi- og kunnskapstunge norske bedrifter, minner hun om.

– 18 prosent av norske virksomheter oppgir å ha mistet/blitt frastjålet datautstyr, mens bare 2 prosent av dem svarer at de har mistet informasjon. Var harddiskene virkelig tomme? illustrerer Beitland.

Les også: Cyberkrigen er i gang